Интернет

Тильда почему по ней все «убиваются»?

27 января 2026 в 20:02 - Интернет - Нет комментариевФеномен Tilda: Почему все «убиваются» по этому конструктору сайтов?

Если вы хоть раз интересовались созданием сайтов, вы наверняка слышали это имя — Tilda. Платформа, которая появилась в 2014 году, стремительно завоевала рынок и стала синонимом современного, стильного и функционального сайта, сделанного без программиста. Но почему именно Tilda? Почему маркетологи, дизайнеры, предприниматели и даже крупные бренды выбирают её, когда на рынке полно других конструкторов?

Давайте разберемся, в чем магия Tilda и почему пользователи так её любят.

1. Дизайн — это главное. И Tilda это понимает

Это, пожалуй, ключевая причина популярности. Tilda была создана с фокусом на визуальную эстетику. В её основе лежит блочная система, но это не те скучные и однотипные блоки, которые мы привыкли видеть в старых конструкторах.

- Профессиональные шаблоны: Tilda предлагает сотни готовых шаблонов, которые выглядят так, будто над ними работал дорогой веб-дизайнер. Они чистые, минималистичные и следуют последним трендам в веб-дизайне.

- Идеальная типографика: Платформа уделяет огромное внимание шрифтам. Встроенные шрифты подобраны с безупречным вкусом, а их настройки (размер, межстрочное расстояние, насыщенность) позволяют добиться журнальной верстки прямо в браузере.

- Визуальная гармония: Все элементы — от кнопок до галерей — созданы так, чтобы гармонично сочетаться друг с другом. Даже новичок, просто собирая сайт из готовых блоков, интуитивно создает красивый и сбалансированный продукт.

2. Zero Block: Свобода для творчества без кода

Если стандартные блоки — это удобный конструктор LEGO, то Zero Block — это глина, из которой можно вылепить всё что угодно. Это встроенный графический редактор, который позволяет размещать элементы (текст, изображения, кнопки, фигуры) на холсте с точностью до пикселя.

Именно Zero Block стал революцией. Он дал дизайнерам и креативным специалистам возможность реализовывать сложные, нестандартные и анимационные идеи, не написав ни единой строчки кода. Хотите, чтобы текст плавно появлялся при прокрутке? Чтобы изображение двигалось за курсором? Чтобы элементы наслаивались друг на друга в причудливом порядке? Zero Block делает это возможным.

3. Простота, которая не ограничивает

Многие конструкторы либо слишком простые (и не позволяют сделать ничего сложного), либо слишком сложные (и требуют долгого изучения). Tilda нашла золотую середину.

- Интуитивный интерфейс: Начать работать в Tilda можно буквально за 15 минут. Все понятно на уровне интуиции: выбрал блок, загрузил контент, опубликовал.

- Глубокие настройки: При этом под капотом у каждого блока скрывается множество настроек. Можно менять отступы, цвета, ширину колонок, добавлять анимацию. Это позволяет кастомизировать стандартные блоки до неузнаваемости.

- Встроенные инструменты: Не нужно искать сторонние сервисы. В Tilda уже есть всё необходимое: CRM-система, формы для сбора заявок, интеграции с платежными системами, сервисами рассылок, аналитикой и многое другое.

4. Это не просто лендинги, а полноценные сайты

Изначально Tilda ассоциировалась с созданием одностраничных сайтов (лендингов). Но сегодня это мощный инструмент для создания:

- Многостраничных корпоративных сайтов: с блогом, новостями и сложной структурой.

- Интернет-магазинов: с каталогом товаров, корзиной и онлайн-оплатой.

- Блогов и медиа: удобный редактор статей позволяет создавать контентные проекты.

- Портфолио и спецпроектов: где важна уникальная визуальная подача.

5. SEO-дружелюбность и техническая база

Существует миф, что сайты на конструкторах плохо продвигаются в поисковых системах. Tilda активно борется с этим стереотипом. Платформа предоставляет все необходимые инструменты для SEO-оптимизации:

- Настройка заголовков (Title, Description, H1-H6).

- Человекопонятные URL (ЧПУ).

- Автоматическое создание sitemap.xml и robots.txt.

- Оптимизация изображений для быстрой загрузки.

- Высокая скорость загрузки страниц по умолчанию, что является важным фактором ранжирования.

Поисковые системы, такие как Google и Яндекс, давно научились корректно индексировать сайты, созданные на Tilda, и при грамотной настройке они ничем не уступают сайтам на традиционных CMS.

6. Образовательная экосистема и сообщество

Tilda — это не просто инструмент, это целая культура. Команда проекта вкладывает огромные ресурсы в обучение своих пользователей:

- Tilda Education: Бесплатный онлайн-журнал с подробными статьями, гайдами и уроками по веб-дизайну, маркетингу, типографике и, конечно, работе с самой платформой. Это настоящая энциклопедия для начинающих и продолжающих.

- Вебинары и курсы: Регулярные обучающие мероприятия от экспертов рынка.

- Активное сообщество: Существуют многочисленные чаты, форумы и группы в социальных сетях, где пользователи делятся опытом, помогают друг другу решать проблемы и показывают свои работы. Это создает ощущение причастности и всегда позволяет найти ответ на любой вопрос.

7. Экономическая выгода

Для малого и среднего бизнеса, а также для фрилансеров, Tilda — это невероятно выгодное решение. Сравните сами:

- Разработка на Tilda: Подписка на сервис + возможно, оплата услуг дизайнера (если не делать самому). Это предсказуемые и относительно небольшие ежемесячные или ежегодные расходы.

- Традиционная разработка: Оплата услуг программиста, верстальщика, дизайнера, покупка хостинга, возможная плата за CMS и плагины, а также оплата технической поддержки. Итоговая сумма может быть в 5-10 раз выше, а сроки — значительно дольше.

Tilda позволяет запустить проект быстро и с минимальными вложениями, а затем легко вносить правки самостоятельно, не обращаясь каждый раз к разработчику.

Заключение: Идеальный баланс

Так почему же по Tilda все «убиваются»?

Потому что её создателям удалось найти идеальный баланс. Это баланс между простотой для новичков и гибкостью для профессионалов. Баланс между эстетикой и функциональностью. Баланс между скоростью запуска и качеством конечного продукта.

Tilda демократизировала веб-дизайн. Она дала возможность тысячам людей без технических навыков создавать красивые и эффективные сайты, которые решают их бизнес-задачи и выглядят на миллион. В этом и заключается её главный феномен.

Веб-сервер OpenLiteSpeed

11 января 2026 в 20:54 - Интернет - Нет комментариев

OpenLiteSpeed: Скорость, Гибкость и Простота для Вашего Веб-сайта

В мире веб-разработки выбор правильного веб-сервера играет ключевую роль в производительности, безопасности и масштабируемости вашего проекта. Среди множества доступных решений, OpenLiteSpeed выделяется как мощный, но при этом удивительно простой в использовании и высокопроизводительный веб-сервер. Если вы ищете альтернативу традиционным Apache или Nginx, или просто хотите вывести свой сайт на новый уровень скорости, OpenLiteSpeed заслуживает вашего пристального внимания.

Что такое OpenLiteSpeed?

OpenLiteSpeed (OLS) – это высокопроизводительный, масштабируемый и легковесный веб-сервер с открытым исходным кодом. Он разработан компанией LiteSpeed Technologies, которая также известна своим коммерческим продуктом LiteSpeed Enterprise. OpenLiteSpeed является его бесплатной и открытой версией, сохраняя при этом многие из ключевых преимуществ своего "старшего брата".

Ключевые Преимущества OpenLiteSpeed:

Непревзойденная Скорость и Производительность:

Событийно-ориентированная архитектура: В отличие от традиционных многопоточных или многопроцессных серверов, OLS использует асинхронную, событийно-ориентированную архитектуру. Это позволяет ему обрабатывать огромное количество одновременных соединений с минимальным потреблением ресурсов.

Эффективное управление памятью: OLS оптимизирован для эффективного использования оперативной памяти, что делает его идеальным выбором для серверов с ограниченными ресурсами.

Встроенное кэширование: OLS обладает мощными встроенными механизмами кэширования, включая кэширование страниц и объектов, что значительно ускоряет загрузку динамического контента.

Простота Установки и Управления:

Интуитивно понятный веб-интерфейс (WebAdmin): Одно из самых больших преимуществ OLS – это его удобный веб-интерфейс управления. Через WebAdmin вы можете легко настраивать сервер, управлять виртуальными хостами, SSL-сертификатами, правилами перенаправления и многим другим, не прибегая к редактированию конфигурационных файлов вручную.

Простая установка: Установка OLS обычно сводится к нескольким простым командам, а пакеты доступны для большинства популярных дистрибутивов Linux.

Совместимость с Apache:

Поддержка .htaccess: OLS полностью совместим с файлами .htaccess Apache. Это означает, что вы можете легко перенести существующие сайты, использующие .htaccess, на OpenLiteSpeed без необходимости переписывать правила.

Поддержка PHP (LSAPI): OLS использует собственный высокопроизводительный интерфейс для работы с PHP – LSAPI. Он обеспечивает лучшую производительность по сравнению с традиционными модулями PHP (mod_php) или FastCGI.

Высокая Безопасность:

Регулярные обновления: Как проект с открытым исходным кодом, OLS активно поддерживается и регулярно получает обновления безопасности.

Защита от DDoS-атак: OLS включает в себя встроенные механизмы защиты от распространенных веб-атак.

Гибкость и Расширяемость:

Поддержка различных протоколов: OLS поддерживает HTTP/1.1, HTTP/2 и HTTP/3 (QUIC), что обеспечивает максимальную скорость передачи данных.

SSL/TLS: Легкая настройка SSL/TLS сертификатов для защиты вашего сайта.

Модульная архитектура: Хотя OLS и является легковесным, он предлагает возможности для расширения функциональности.

Когда стоит выбрать OpenLiteSpeed?

Высоконагруженные сайты: Если ваш сайт испытывает значительный трафик и требует быстрой загрузки страниц.

CMS-системы: OLS отлично подходит для популярных CMS, таких как WordPress, Joomla, Drupal, благодаря своей скорости и поддержке PHP через LSAPI.

Сайты с большим количеством статического контента: Встроенное кэширование и эффективная обработка запросов делают его идеальным для блогов, портфолио и других сайтов с преобладанием статических файлов.

Разработчики, ищущие альтернативу: Если вы устали от сложности настройки Apache или хотите попробовать что-то более производительное, чем Nginx, OLS предлагает привлекательный баланс между мощностью и простотой.

Хостинг-провайдеры: Благодаря своей производительности, масштабируемости и простоте управления, OLS является отличным выбором для предоставления веб-хостинга.

Сравнение с Apache и Nginx

Apache: Традиционно Apache славится своей гибкостью и широкой поддержкой модулей. Однако, его многопоточная архитектура может потреблять больше ресурсов при высоких нагрузках. OpenLiteSpeed, с его событийно-ориентированным подходом, обычно превосходит Apache по производительности и потреблению памяти, сохраняя при этом совместимость с .htaccess.

Nginx: Nginx известен своей высокой производительностью и эффективностью в обработке статического контента и как обратный прокси. Он также использует событийно-ориентированную архитектуру. OpenLiteSpeed же предлагает более простой в освоении интерфейс управления и полную совместимость с .htaccess, что может быть решающим фактором для многих пользователей. Кроме того, OLS часто демонстрирует лучшую производительность в обработке динамического контента благодаря LSAPI.

Как начать работу с OpenLiteSpeed?

Установка: На большинстве дистрибутивов Linux установка сводится к добавлению репозитория и выполнению команды apt install openlitespeed (для Debian/Ubuntu) или yum install openlitespeed (для CentOS/RHEL).

Первоначальная настройка: После установки вам потребуется получить доступ к веб-интерфейсу WebAdmin. По умолчанию он доступен по адресу https://ваш_IP_адрес:7080. Вам будет предложено установить пароль администратора.

Создание виртуального хоста: Через WebAdmin вы можете легко создать новый виртуальный хост, указав доменное имя, корневую директорию сайта и другие необходимые параметры.

Настройка PHP: OpenLiteSpeed автоматически настраивает PHP через LSAPI. Вам просто нужно убедиться, что нужная версия PHP установлена в вашей системе.

Перенос сайта: Если вы переносите существующий сайт, просто скопируйте файлы на сервер и убедитесь, что файл .htaccess находится в корневой директории вашего сайта.

Заключение

OpenLiteSpeed – это мощный и универсальный веб-сервер, который предлагает впечатляющее сочетание скорости, простоты использования и гибкости. Его событийно-ориентированная архитектура, интуитивно понятный веб-интерфейс и совместимость с Apache делают его привлекательным выбором как для новичков, так и для опытных веб-разработчиков и системных администраторов. Если вы стремитесь к повышению производительности вашего веб-сайта, снижению затрат на инфраструктуру и упрощению управления, OpenLiteSpeed, безусловно, заслуживает того, чтобы стать вашим следующим веб-сервером.

Разрешена ли продажа VPN в России?

4 ноября 2025 в 20:09 - Интернет - Нет комментариевПродажа VPN в России: правовой лабиринт и реальность

Вопрос о законности продажи VPN-сервисов в России вызывает немало споров и неоднозначных толкований. С одной стороны, VPN (Virtual Private Network) – это инструмент, который может использоваться для защиты конфиденциальности, обхода географических ограничений и обеспечения безопасности при работе в интернете. С другой стороны, он может быть использован для доступа к запрещенному контенту и нарушения законодательства. Давайте разберемся в текущей ситуации.

Законодательство и его интерпретация:

Российское законодательство не содержит прямого запрета на продажу или использование VPN-сервисов как таковых. Однако, существуют ряд законов и нормативных актов, которые косвенно влияют на эту сферу:

Федеральный закон "Об информации, информационных технологиях и о защите информации" (№ 149-ФЗ): Этот закон устанавливает правила доступа к информации и ее распространения. В частности, он обязывает операторов связи блокировать доступ к ресурсам, содержащим запрещенную информацию. VPN-сервисы, позволяющие обходить такие блокировки, могут рассматриваться как инструмент для нарушения этого закона.

Постановление Правительства РФ № 127 от 10 февраля 2017 года: Это постановление вводит требования к организаторам распространения информации в сети "Интернет" (ОРИ), которые обязывают их хранить и предоставлять по запросу правоохранительных органов информацию о пользователях и их действиях. VPN-сервисы, которые могут скрывать такую информацию, потенциально могут попасть под действие этого постановления.

Закон о "суверенном интернете" (№ 90-ФЗ): Этот закон направлен на обеспечение устойчивой работы российского сегмента интернета в случае отключения от глобальной сети. Он также предусматривает возможность централизованного управления трафиком и блокировки определенных ресурсов. VPN-сервисы, которые могут затруднять такое управление, могут быть под прицелом.

Что это означает на практике?

Несмотря на отсутствие прямого запрета, ситуация с VPN в России остается сложной и динамичной.

Блокировка VPN-сервисов: Роскомнадзор активно работает над выявлением и блокировкой VPN-сервисов, которые не соответствуют российскому законодательству. Это может происходить путем блокировки IP-адресов серверов VPN, а также путем внесения в реестр запрещенной информации сайтов самих VPN-провайдеров.

Требования к VPN-провайдерам: Российские власти неоднократно заявляли о необходимости того, чтобы VPN-сервисы, работающие на территории России, соблюдали законодательство. Это может включать в себя:

Подключение к Единой системе идентификации и аутентификации (ЕСИА): Это позволило бы идентифицировать пользователей VPN-сервисов.

Предоставление доступа к информации правоохранительным органам: VPN-провайдеры могут быть обязаны предоставлять данные о пользователях и их действиях по запросу.

Блокировка доступа к запрещенным ресурсам: VPN-сервисы могут быть обязаны блокировать доступ к сайтам, внесенным в реестр запрещенной информации.

Реальность для пользователей:

Многие VPN-сервисы продолжают работать: Несмотря на блокировки, многие пользователи продолжают использовать VPN-сервисы, находя новые способы обхода ограничений. Это связано с тем, что VPN-провайдеры постоянно совершенствуют свои технологии, чтобы оставаться недоступными для блокировки.

Риски использования: Использование VPN-сервисов, которые не соответствуют российскому законодательству, несет в себе определенные риски. В случае выявления нарушения, пользователь может столкнуться с блокировкой доступа к интернету или другими санкциями.

Выбор VPN-сервиса: При выборе VPN-сервиса в России важно учитывать следующие факторы:

Репутация провайдера: Изучите отзывы и репутацию VPN-сервиса.

Политика конфиденциальности: Убедитесь, что VPN-провайдер не собирает и не хранит ваши данные.

Наличие серверов в России: Некоторые VPN-сервисы предлагают серверы в России, что может быть полезно для доступа к локальным ресурсам.

Соответствие законодательству: Если вы хотите избежать проблем с законом, выбирайте VPN-сервисы, которые заявляют о своем соответствии российскому законодательству.

Продажа VPN в России находится в "серой зоне". Прямого запрета на продажу или использование VPN нет, но законодательство и действия Роскомнадзора создают неопределенность и риски. Власти стремятся контролировать интернет-трафик и доступ к информации, и VPN-сервисы, позволяющие обходить эти меры, могут стать объектом внимания.

Что это означает для бизнеса, который хочет продавать VPN в России?

Высокие риски: Любой бизнес, занимающийся продажей VPN-сервисов в России, сталкивается с высокими юридическими и операционными рисками. Роскомнадзор может блокировать сайты VPN-провайдеров, а также требовать от них выполнения законодательных требований, которые могут противоречить самой сути VPN (обеспечение конфиденциальности и анонимности).

Необходимость адаптации: Чтобы легально работать на российском рынке, VPN-провайдеры должны были бы адаптироваться к российскому законодательству. Это может включать в себя:

Регистрацию в качестве ОРИ: Это влечет за собой обязательства по хранению данных пользователей и предоставлению их по запросу.

Соблюдение требований к блокировке: VPN-сервисы должны были бы технически обеспечивать блокировку доступа к запрещенным в России ресурсам.

Идентификация пользователей: Возможно, потребуется интеграция с государственными системами идентификации.

Ограниченная привлекательность для пользователей: VPN-сервисы, которые вынуждены соблюдать все эти требования, теряют свою основную привлекательность для пользователей, ищущих конфиденциальность и свободу доступа к информации. Пользователи, которым нужна настоящая анонимность, скорее всего, будут искать альтернативные решения или VPN-сервисы, зарегистрированные за пределами России.

Постоянная "гонка вооружений": Даже если VPN-провайдеры попытаются соответствовать требованиям, Роскомнадзор будет продолжать совершенствовать свои методы блокировки, что приведет к постоянной "гонке вооружений" между провайдерами и регулятором.

Что это означает для пользователей VPN в России?

Необходимость осторожности: Пользователям следует быть осторожными при выборе VPN-сервиса. Использование VPN, который активно блокируется Роскомнадзором, может привести к проблемам с доступом к интернету.

Поиск "невидимых" решений: Многие пользователи предпочитают VPN-сервисы, которые не зарегистрированы в России и активно работают над тем, чтобы их было сложно обнаружить и заблокировать. Это часто означает выбор международных провайдеров с хорошей репутацией в области конфиденциальности.

Риск нарушения законодательства: Использование VPN для доступа к запрещенным в России ресурсам может повлечь за собой юридические последствия, хотя на практике преследование отдельных пользователей за использование VPN для просмотра контента встречается редко. Основное внимание регулятора направлено на самих провайдеров.

Понимание ограничений: Даже при использовании VPN, полное обеспечение анонимности и безопасности не гарантировано. Важно понимать, что любая онлайн-активность может быть отслежена при наличии достаточных ресурсов и оснований.

В итоге:

Продажа VPN в России не запрещена напрямую, но находится под пристальным вниманием властей. Любой бизнес, желающий легально работать в этой сфере, сталкивается с необходимостью соответствовать российскому законодательству, что может сделать сервис менее привлекательным для пользователей. Для самих пользователей использование VPN сопряжено с определенными рисками, и выбор сервиса требует внимательного подхода. Ситуация остается динамичной, и законодательные изменения могут повлиять на нее в будущем.

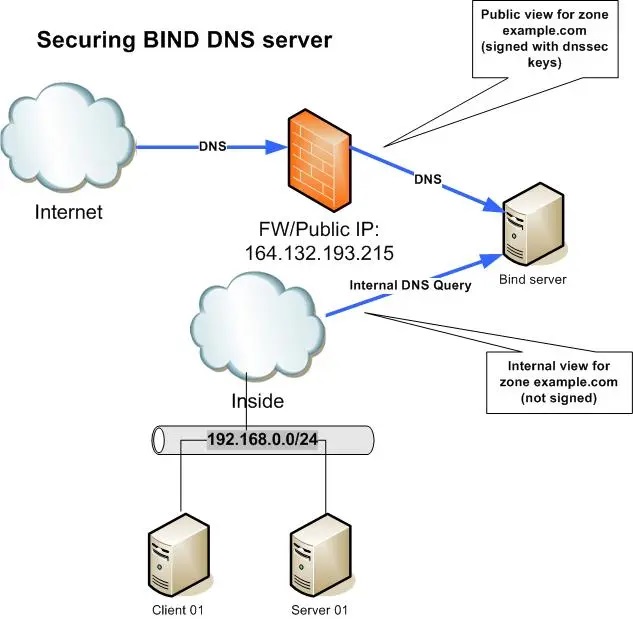

DNS-сервер BIND на домашнем сервере

4 ноября 2025 в 14:22 - Интернет - Нет комментариев

В мире домашних серверов, где каждый компонент выбирается с учетом потребностей и бюджета, возникает закономерный вопрос: нужен ли на домашнем сервере такой мощный и многофункциональный инструмент, как DNS-сервер BIND? Давайте разберемся, что такое BIND, какие задачи он решает, и стоит ли его устанавливать на домашнюю машину.

Что такое BIND и зачем он нужен?

BIND (Berkeley Internet Name Domain) – это один из самых распространенных и мощных DNS-серверов в мире. Его основная задача – преобразовывать доменные имена (например, google.com) в IP-адреса (например, 172.217.160.142) и наоборот. Это фундаментальная функция, без которой интернет в привычном нам виде не существовал бы.

Основные функции DNS-сервера:

Разрешение доменных имен: Позволяет пользователям обращаться к ресурсам по понятным именам, а не по числовым IP-адресам.

Кэширование: Хранит информацию о ранее запрошенных доменных именах, ускоряя последующие запросы и снижая нагрузку на внешние DNS-серверы.

Авторитативный сервер: Может быть настроен для предоставления информации о собственных доменных именах (например, для вашего домашнего веб-сайта или сервиса).

Рекурсивный сервер: Может выполнять запросы к другим DNS-серверам для получения информации о доменных именах, которые не находятся в его зоне ответственности.

Зачем BIND может понадобиться на домашнем сервере?

На первый взгляд, домашний сервер, скорее всего, будет использовать DNS-серверы вашего интернет-провайдера или публичные DNS-серверы (например, Google DNS, Cloudflare DNS). Однако, есть несколько сценариев, когда установка BIND на домашний сервер может быть оправдана:

Локальное разрешение имен для домашних устройств:

Удобство: Вместо того чтобы запоминать IP-адреса ваших домашних устройств (NAS, медиасервер, принтер, умный дом), вы можете назначить им понятные имена (например, nas.local, printer.home). BIND, настроенный как локальный DNS-сервер, будет разрешать эти имена в их локальные IP-адреса.

Централизованное управление: Вы можете управлять всеми локальными именами в одном месте, что упрощает их отслеживание и изменение.

Кэширование DNS-запросов для ускорения интернета:

Снижение задержек: Если вы часто посещаете одни и те же сайты или используете одни и те же сервисы, локальный DNS-сервер с кэшированием может значительно ускорить загрузку страниц. Вместо того чтобы каждый раз обращаться к внешним серверам, ваш сервер будет отдавать уже закэшированные ответы.

Экономия трафика: Хотя это и незначительно, кэширование также может немного снизить объем исходящего трафика.

Настройка собственного домена для домашних сервисов:

Доступ к сервисам извне: Если вы хотите сделать свои домашние сервисы (например, веб-сервер, VPN-сервер) доступными из интернета под собственным доменным именем, вам потребуется настроить DNS-записи. BIND может выступать в роли авторитативного DNS-сервера для вашего домена.

Больше контроля: Вы получаете полный контроль над DNS-записями для вашего домена, что может быть полезно для продвинутых настроек.

Изучение и эксперименты:

Образовательная ценность: Если вы интересуетесь сетевыми технологиями, администрированием серверов или хотите глубже понять, как работает интернет, установка и настройка BIND – отличный способ получить практический опыт.

Блокировка рекламы и вредоносных сайтов на уровне DNS:

Pi-hole и AdGuard Home: Хотя эти решения часто используют свои собственные DNS-серверы, они могут быть интегрированы с BIND или использовать его функционал для более сложных сценариев. Они позволяют блокировать доступ к рекламным серверам и сайтам с вредоносным ПО, фильтруя DNS-запросы.

Когда BIND может быть избыточен?

Несмотря на все преимущества, BIND – это мощный, но и достаточно сложный в настройке и управлении инструмент. Для многих домашних пользователей его установка может быть избыточной, если:

Вы используете только стандартные интернет-сервисы: Если вы просто просматриваете веб-страницы, смотрите видео и пользуетесь облачными сервисами, DNS-серверы вашего провайдера или публичные DNS-серверы вполне справляются с задачей.

Вам не нужно управлять локальными именами устройств: Если вы легко запоминаете IP-адреса своих домашних устройств или используете DHCP-сервер с функцией резервирования IP-адресов, отдельный DNS-сервер для локальных имен может быть не нужен.

Вы не планируете размещать собственные сервисы в интернете: Если ваши серверные задачи ограничиваются локальной сетью, необходимость в авторитативном DNS-сервере отсутствует.

Вы ищете максимально простое решение: Для простых задач кэширования или блокировки рекламы существуют более легкие в установке и настройке альтернативы, такие как Pi-hole или AdGuard Home, которые часто имеют более дружелюбный веб-интерфейс.

Альтернативы BIND для домашнего сервера

Если вы ищете более простые решения для некоторых из перечисленных задач, стоит рассмотреть следующие варианты:

Pi-hole / AdGuard Home: Отличные решения для блокировки рекламы и вредоносных сайтов на уровне DNS. Они также могут выполнять функции локального DNS-сервера и кэширования.

dnsmasq: Легковесный DNS-сервер и DHCP-сервер, который часто используется в роутерах. Он проще в настройке, чем BIND, и отлично подходит для локального разрешения имен и кэширования.

CoreDNS: Современный, гибкий и расширяемый DNS-сервер, написанный на Go. Он набирает популярность и может быть хорошей альтернативой BIND для более продвинутых пользователей.

Заключение

DNS-сервер BIND – это мощный и универсальный инструмент, который может принести значительную пользу на домашнем сервере, особенно если вы:

Хотите иметь полный контроль над локальным разрешением имен.

Стремитесь ускорить доступ к интернету за счет кэширования.

Планируете размещать собственные сервисы в интернете под собственным доменом.

Имеете интерес к изучению сетевых технологий.

Однако, если ваши потребности просты, и вы ищете максимально легкое в настройке решение, возможно, стоит рассмотреть более специализированные или упрощенные альтернативы. В конечном итоге, решение об установке BIND на домашний сервер зависит от ваших конкретных задач, уровня технических знаний и желания углубляться в администрирование.

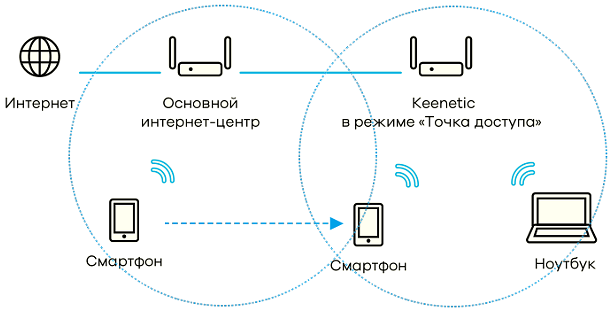

Wi-Fi точка доступа

23 октября 2025 в 19:17 - Интернет - Нет комментариев

Wi-Fi точка доступа: Ваш проводник в мир беспроводной связи

В современном мире, где интернет стал неотъемлемой частью нашей жизни, мы часто сталкиваемся с термином "Wi-Fi точка доступа". Но что же это такое на самом деле? Давайте разберемся.

Wi-Fi точка доступа (Access Point, AP) – это, по сути, устройство, которое создает беспроводную сеть Wi-Fi. Оно выступает в роли моста между проводной сетью (например, вашим домашним роутером или корпоративной сетью) и беспроводными устройствами (смартфонами, ноутбуками, планшетами и т.д.). Проще говоря, точка доступа позволяет вашим гаджетам подключаться к интернету без использования проводов.

Как это работает?

Представьте себе, что проводная сеть – это магистраль, по которой информация движется по кабелям. Wi-Fi точка доступа – это как бы "съезд" с этой магистрали, который позволяет беспроводным устройствам "заехать" на нее и получить доступ к информации.

Подключение к проводной сети: Точка доступа подключается к существующей проводной сети с помощью Ethernet-кабеля. Это может быть порт на вашем роутере, коммутаторе или другом сетевом оборудовании.

Создание беспроводного сигнала: Получив доступ к проводной сети, точка доступа начинает транслировать радиосигнал Wi-Fi. Этот сигнал распространяется в определенном радиусе, создавая "зону покрытия" беспроводной сети.

Подключение беспроводных устройств: Ваши смартфоны, ноутбуки и другие устройства, оснащенные Wi-Fi модулем, сканируют доступные беспроводные сети. Найдя сеть, созданную точкой доступа, они могут к ней подключиться, используя пароль (если сеть защищена).

Передача данных: После успешного подключения, точка доступа обеспечивает обмен данными между беспроводными устройствами и проводной сетью.

Основные функции Wi-Fi точки доступа:

Создание беспроводной сети: Это ее главная задача.

Расширение зоны покрытия Wi-Fi: Одна точка доступа может покрывать определенную площадь. Для больших помещений или территорий может потребоваться несколько точек доступа, работающих вместе, чтобы обеспечить бесшовное покрытие.

Управление подключениями: Точка доступа управляет тем, какие устройства подключаются к сети, и обеспечивает их доступ к ресурсам.

Безопасность: Точки доступа поддерживают различные протоколы шифрования (WPA2, WPA3), чтобы защитить вашу беспроводную сеть от несанкционированного доступа.

Где используются Wi-Fi точки доступа?

Wi-Fi точки доступа можно встретить повсюду:

Дома: Часто они встроены в домашние роутеры, но также могут использоваться как отдельные устройства для расширения покрытия Wi-Fi в больших домах или для создания отдельной гостевой сети.

Офисы и предприятия: Для обеспечения беспроводного доступа сотрудников и посетителей к корпоративной сети.

Общественные места: В кафе, ресторанах, аэропортах, гостиницах, торговых центрах, парках – везде, где предоставляется бесплатный или платный Wi-Fi.

Образовательные учреждения: В школах, университетах для доступа студентов и преподавателей к учебным ресурсам.

Отличие от роутера:

Важно понимать разницу между точкой доступа и роутером.

Роутер (маршрутизатор) – это более комплексное устройство. Он не только создает Wi-Fi сеть, но и выполняет функции маршрутизации (направления трафика между сетями), DHCP-сервера (автоматиматического назначения IP-адресов устройствам), брандмауэра (защиты сети от внешних угроз) и часто имеет встроенный коммутатор для подключения проводных устройств. Роутер является "сердцем" домашней сети, обеспечивая выход в интернет.

Точка доступа (AP) – это более простое устройство, которое фокусируется исключительно на создании беспроводной сети и подключении к существующей проводной сети. Она не выполняет функции маршрутизации или управления IP-адресами. Точка доступа, по сути, расширяет возможности уже существующей проводной сети, делая ее беспроводной.

Когда нужна отдельная точка доступа?

Хотя многие домашние роутеры уже имеют встроенную функцию точки доступа, существуют ситуации, когда отдельное устройство может быть полезно:

Большие дома или офисы: Если сигнал от основного роутера не покрывает всю площадь, установка дополнительных точек доступа в стратегических местах поможет создать более равномерное и сильное покрытие Wi-Fi.

Создание отдельных сетей: Вы можете использовать точку доступа для создания отдельной гостевой сети Wi-Fi, которая будет изолирована от вашей основной домашней или рабочей сети, обеспечивая безопасность.

Улучшение производительности: В некоторых случаях, особенно в корпоративных сетях, использование специализированных точек доступа может обеспечить лучшую производительность, управляемость и безопасность по сравнению со встроенными функциями роутера.

Замена вышедшего из строя Wi-Fi модуля роутера: Если Wi-Fi часть вашего роутера перестала работать, но сам роутер функционирует, можно подключить отдельную точку доступа, чтобы восстановить беспроводную связь.

Типы Wi-Fi точек доступа:

Точки доступа могут различаться по своим характеристикам и назначению:

Автономные точки доступа: Это наиболее распространенный тип, который подключается к проводной сети и создает беспроводную сеть.

Контроллеры точек доступа: В больших корпоративных сетях используются контроллеры, которые управляют множеством точек доступа централизованно, упрощая настройку, мониторинг и обновление.

Mesh-системы: Это набор из нескольких устройств (узлов), которые работают вместе, создавая единую бесшовную Wi-Fi сеть. Они часто позиционируются как более простое решение для покрытия больших площадей по сравнению с традиционными точками доступа.

В заключение:

Wi-Fi точка доступа – это ключевой компонент современной беспроводной инфраструктуры. Она позволяет нам свободно перемещаться и оставаться на связи, делая нашу жизнь более удобной и продуктивной. Будь то дома, на работе или в общественном месте, точки доступа являются невидимыми, но незаменимыми помощниками в нашем цифровом мире. Понимание их роли помогает лучше ориентироваться в настройках сети и выбирать оптимальные решения для своих потребностей.

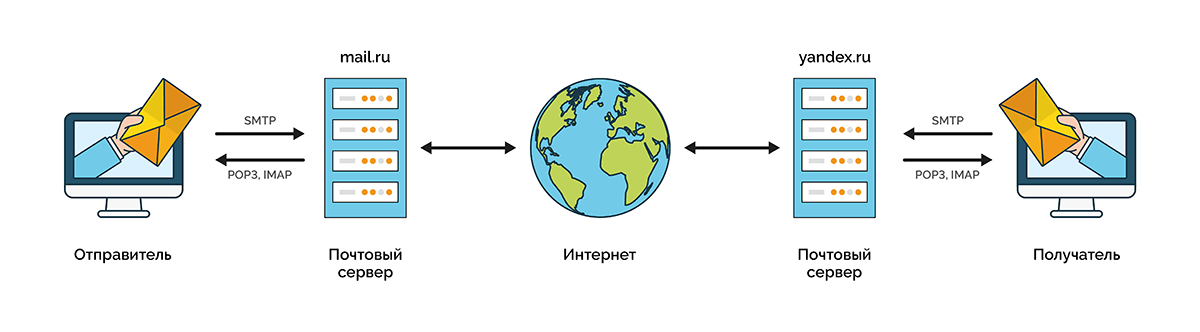

Как работает электронная почта через порты

17 сентября 2025 в 18:43 - Интернет - Нет комментариев

**Порты электронной почты** — это специальные «входы» в систему, через которые происходит обмен письмами между серверами и почтовыми клиентами. Каждый порт отвечает за определённый тип операций с почтой.

Основные типы портов

**Порты для отправки писем (SMTP)**

* **Порт 25** — основной канал для отправки писем между серверами. Работает без шифрования.

* **Порт 587** — современный стандарт для отправки писем с аутентификацией. Поддерживает шифрование.

* **Порт 465** — устаревший порт для защищённой отправки почты.

* **Порт 2525** — альтернативный вариант, когда другие порты заблокированы.

**Порты для получения писем**

* **Порты POP3**

* **Порт 110** — базовый порт для скачивания писем на устройство. После скачивания письма обычно удаляются с сервера.

* **Порт 995** — защищённая версия POP3 с шифрованием.

* **Порты IMAP**

* **Порт 143** — базовый порт для работы с почтой на сервере. Письма остаются на сервере.

* **Порт 993** — защищённая версия IMAP с шифрованием.

Когда использовать разные порты

**SMTP-порты** подходят для:

* Отправки новых писем

* Рассылок

* Работы с исходящей почтой

**POP3-порты** оптимальны, когда:

* Нужно работать с почтой офлайн

* Важно экономить место на сервере

* Достаточно доступа с одного устройства

**IMAP-порты** лучше выбрать, если:

* Требуется доступ с разных устройств

* Важно сохранять письма на сервере

* Нужна синхронизация между гаджетами

Безопасность и защита

* **Незащищённые порты** (25, 110, 143) передают данные в открытом виде.

* **Защищённые порты** (587, 995, 993) используют шифрование для защиты данных.

* Рекомендуется всегда использовать защищённые порты для безопасности.

Практические советы

* Для отправки писем лучше использовать порт 587

* Для работы с почтой с одного устройства подойдёт POP3 (порт 995)

* Для доступа с разных устройств оптимален IMAP (порт 993)

* При проблемах с основными портами можно попробовать альтернативные варианты

* Всегда включайте шифрование при работе с почтой

Более подробно читайте ниже.

**Порт 25** — это стандартный TCP-порт, который используется для работы протокола SMTP (Simple Mail Transfer Protocol), предназначенного для отправки электронной почты.

Основное назначение

Порт 25 служит для:

* Передачи электронных писем между почтовыми серверами.

* Установления соединения между почтовым клиентом и сервером.

* Обеспечения доставки сообщений от отправителя к получателю.

Принцип работы

Когда вы отправляете электронное письмо:

1. Почтовый клиент подключается к исходящему почтовому серверу через порт 25.

2. Сервер-отправитель устанавливает соединение с входящим почтовым сервером получателя также через порт 25.

3. Происходит передача сообщения.

Особенности использования

* Порт 25 является основным для передачи исходящей почты.

* Работает поверх протокола TCP для обеспечения надёжной доставки.

* Может блокироваться интернет-провайдерами для предотвращения спам-рассылок.

Альтернативные порты

В случае блокировки порта 25 можно использовать:

* **Порт 587** — для отправки сообщений от клиента на сервер с авторизацией.

* **Порт 465** — ранее использовался для защищённой передачи через SSL, сейчас рекомендуется использовать STARTTLS на порту 587.

Безопасность

Порт 25 имеет уязвимости:

* Отсутствие встроенной защиты от подделки отправителя.

* Возможность передачи данных в открытом виде.

* Уязвимость к массовым рассылкам спама.

Для защиты рекомендуется:

* Использовать шифрование TLS.

* Включать аутентификацию SMTP.

* Блокировать поддельные IP-адреса.

* Ограничивать количество подключений.

Практическое применение

Порт 25 активно используется:

* При отправке обычной электронной почты.

* Для транзакционных уведомлений.

* В массовых email-рассылках.

* При настройке корпоративных почтовых систем.

**Порт 110** — это TCP-порт, предназначенный для работы протокола POP3 (Post Office Protocol Version 3), который используется для получения электронной почты с сервера на почтовый клиент.

Основное назначение

Порт 110 используется для:

* Получения писем с почтового сервера

* Работы с протоколом POP3

* Доступа к почтовому ящику пользователя

Принцип работы

При использовании порта 110:

* Почтовый клиент устанавливает соединение с сервером

* Происходит аутентификация пользователя

* Клиент может скачивать новые сообщения

* По умолчанию сообщения удаляются с сервера после скачивания

Основные команды POP3

* **USER** — отправка имени пользователя

* **PASS** — отправка пароля

* **STAT** — получение информации о количестве сообщений

* **LIST** — просмотр списка сообщений

* **RETR** — получение сообщения

* **DELE** — удаление сообщения

* **QUIT** — завершение сессии

Особенности использования

* Работает по протоколу TCP

* Передача данных происходит в незашифрованном виде

* Не поддерживает синхронизацию между устройствами

* Менее функционален по сравнению с IMAP

Безопасность

Важно знать, что:

* Порт 110 считается небезопасным из-за передачи данных в открытом виде

* Уязвим для атак типа "человек посередине"

* Подвержен брутфорс-атакам

* Рекомендуется использовать порт 995 для защищенного соединения

Сравнение с другими протоколами

* **POP3** (порт 110) — базовая версия без шифрования

* **POP3S** (порт 995) — защищенная версия с шифрованием

* **IMAP** (порт 143) — современный протокол с расширенной функциональностью

* **IMAPS** (порт 993) — защищенная версия IMAP

Рекомендации по использованию

* Используйте порт 995 вместо 110 для защищенной передачи данных

* Рассмотрите переход на протокол IMAP для лучшей функциональности

* При возможности закрывайте порт 110 в файрволе

* Настройте двухфакторную аутентификацию для повышения безопасности

Современные альтернативы

* Для новых проектов рекомендуется использовать:

* IMAP с портом 143 (незашифрованный)

* IMAPS с портом 993 (зашифрованный)

* При необходимости работы с POP3 используйте порт 995 с шифрованием

**Порт 465** — это TCP-порт, который исторически использовался для защищенной передачи электронной почты по протоколу SMTPS (Simple Mail Transfer Protocol Secure).

Основное назначение

Порт 465 был предназначен для:

* Защищенной передачи писем от почтового клиента к серверу

* Шифрования соединения через SSL/TLS с момента установления связи

* Обеспечения безопасности передачи данных

Особенности работы

**SMTPS-протокол** на порту 465 обеспечивал:

* Неявное шифрование TLS с момента подключения

* Защиту от перехвата данных

* Проверку сертификатов безопасности

Текущий статус

Важно отметить, что порт 465:

* Официально устарел и больше не рекомендуется к использованию

* Заменен портом 587 с поддержкой STARTTLS

* Все еще поддерживается некоторыми устаревшими системами

Сравнение с другими портами

| Характеристика | Порт 465 | Порт 587 |

| Тип шифрования | SSL/TLS | STARTTLS |

| Статус | Устаревший | Актуальный |

| Поддержка | Ограниченная | Широкая |

| Безопасность | Высокая | Высокая |

Рекомендации по использованию

* **Не рекомендуется** использовать порт 465 для новых проектов

* В случае необходимости работы с устаревшими системами можно использовать порт 465

* Для современной безопасной отправки почты следует использовать порт 587

* При проблемах с портом 587 можно попробовать порт 2525 как альтернативный вариант

Практическое применение

Порт 465 может использоваться:

* В старых почтовых системах, не поддерживающих современные стандарты

* При работе с legacy-приложениями

* В случаях, когда требуется SSL-шифрование с момента подключения

Однако в большинстве случаев рекомендуется переходить на порт 587, так как он:

* Лучше поддерживается современными системами

* Обеспечивает более гибкую настройку безопасности

* Меньше блокируется провайдерами

**Порт 587** — это специализированный TCP-порт, который используется для безопасной отправки электронной почты через протокол SMTP (Simple Mail Transfer Protocol).

Основное назначение

Порт 587 предназначен для:

* Отправки писем от почтовых клиентов к серверу

* Обеспечения защищённой передачи данных

* Работы с аутентификацией пользователей

Ключевые особенности

* **Аутентификация**: требует логин и пароль для отправки писем

* **Шифрование**: поддерживает TLS/SSL для защиты данных

* **Безопасность**: предотвращает несанкционированную отправку писем

* **Совместимость**: работает с современными методами аутентификации (DKIM, SPF)

Преимущества использования

* **Защита данных**: шифрование при передаче

* **Контроль доступа**: только авторизованные пользователи могут отправлять письма

* **Надёжность**: меньше блокируется провайдерами

* **Стандартизация**: рекомендован IETF как основной порт для отправки почты

Практическое применение

Порт 587 используется в:

* Почтовых клиентах (Outlook, Thunderbird, Apple Mail)

* Веб-приложениях для отправки email

* Транзакционных рассылках

* Автоматизированной отправке писем

Настройка и конфигурация

При настройке порта 587 необходимо указать:

* Адрес SMTP-сервера

* Имя пользователя

* Пароль

* Метод аутентификации (обычно TLS)

Альтернативные варианты

Если порт 587 заблокирован, можно использовать:

* **Порт 2525** — неофициальная альтернатива

* **Порт 465** — устаревший вариант с SSL-шифрованием

Рекомендации по использованию

* Всегда используйте порт 587 как основной

* Настройте TLS-шифрование

* Укажите корректные данные аутентификации

* Проверяйте настройки безопасности почтового клиента

Важные замечания

* Порт 587 не предназначен для получения писем

* Для приёма почты используйте порты 110 (POP3) или 143 (IMAP)

* При проблемах с отправкой проверьте настройки аутентификации и шифрования

**Порт 993** — это защищённый TCP-порт, который используется для работы протокола IMAPS (Internet Message Access Protocol Secure), обеспечивающего безопасную передачу электронной почты с сервера на почтовый клиент через шифрование SSL/TLS.

Основное назначение

Порт 993 предназначен для:

* Защищённого получения писем с почтового сервера

* Синхронизации почты между несколькими устройствами

* Работы с протоколом IMAP через SSL/TLS

Принцип работы

При использовании порта 993 происходит:

* Установление защищённого соединения между клиентом и сервером

* Аутентификация пользователя с шифрованием

* Загрузка сообщений без их удаления с сервера

* Синхронизация состояния сообщений между устройствами

Особенности протокола IMAP

IMAP на порту 993 предоставляет:

* Возможность работы с почтой с разных устройств

* Сохранение сообщений на сервере

* Поддержку состояния сообщений (прочитано/не прочитано)

* Возможность работы с папками

* Поиск сообщений на сервере

* Push-уведомления

Безопасность соединения

Порт 993 обеспечивает:

* Шифрование всех передаваемых данных

* Защиту от перехвата информации

* Проверку подлинности сервера

* Защиту учётных данных пользователя

Сравнение с другими портами

* **Порт 143** — незащищённая версия IMAP

* **Порт 995** — защищённый POP3 (POP3S)

* **Порт 110** — незащищённый POP3

Преимущества использования

* Полная синхронизация между устройствами

* Возможность работы с почтой офлайн

* Расширенные функции управления сообщениями

* Защищённое соединение

Рекомендации по настройке

* Убедитесь в корректности SSL/TLS сертификатов

* Настройте параметры шифрования

* Проверьте настройки аутентификации

* Откройте порт 993 в файрволе

Применение

Порт 993 активно используется:

* В корпоративных почтовых системах

* В облачных почтовых сервисах

* В мобильных приложениях почты

* В десктопных почтовых клиентах

Популярные почтовые клиенты

Поддерживают работу через порт 993:

* Microsoft Outlook

* Mozilla Thunderbird

* Apple Mail

* Gmail

* Yahoo Mail

Возможные проблемы

* Необходимость корректной настройки шифрования

* Возможные конфликты с другими сервисами

* Требование валидных SSL/TLS сертификатов

**Порт 995** — это защищённый TCP-порт, предназначенный для работы протокола POP3S (Post Office Protocol Version 3 Secure), который обеспечивает безопасную передачу электронной почты с сервера на почтовый клиент с использованием шифрования SSL/TLS.

Основное назначение

Порт 995 используется для:

* Защищённого получения писем с почтового сервера

* Работы с протоколом POP3 через SSL/TLS

* Безопасного доступа к почтовому ящику

Принцип работы

Процесс работы через порт 995 включает:

* Установление защищённого соединения между клиентом и сервером

* Аутентификацию пользователя с шифрованием

* Скачивание сообщений с сервера

* Автоматическое удаление сообщений после скачивания (по умолчанию)

Безопасность соединения

Особенности защиты:

* Шифрование всех передаваемых данных через SSL/TLS

* Защита от перехвата данных

* Проверка подлинности сервера через сертификаты

* Защита учётных данных пользователя

Основные команды POP3S

* **USER** — отправка имени пользователя

* **PASS** — отправка пароля

* **STAT** — получение информации о количестве сообщений

* **LIST** — просмотр списка сообщений

* **RETR** — получение сообщения

* **DELE** — удаление сообщения

* **QUIT** — завершение сессии

Сравнение с другими портами

* **Порт 110** — незащищённая версия POP3

* **Порт 993** — защищённый IMAP (IMAPS)

* **Порт 143** — незащищённый IMAP

Рекомендации по использованию

* Всегда используйте порт 995 для защищённого доступа

* Настройте актуальные версии SSL/TLS

* Проверяйте сертификаты безопасности сервера

* При возможности переходите на IMAP для расширенной функциональности

Возможные проблемы

* Необходимость корректной настройки шифрования

* Возможные конфликты с другими сервисами

* Требование валидных сертификатов безопасности

Современные альтернативы

* Для более продвинутой работы с почтой рекомендуется использовать:

* IMAP с портом 143 (незашифрованный)

* IMAPS с портом 993 (зашифрованный)

* При работе с POP3 всегда используйте порт 995 для защиты данных

Что такое WMT

23 августа 2025 в 17:20 - Интернет - Нет комментариев

World Mobile Token (WMT)

Что такое WMT

World Mobile Token — это криптовалюта, созданная для революционизации экономики мобильных приложений и обеспечения глобального доступа к интернету. Проект направлен на решение проблемы доступа к сети для 3,7 миллиарда человек, не имеющих интернет-соединения.

Основные характеристики

* Год запуска: 2023

* Стандарт токена: ERC-20 на блокчейне Ethereum

* Общий объем эмиссии: 2 миллиарда токенов

* Метод защиты: Proof-of-Stake (PoS)

Особенности и преимущества

* Децентрализованная сеть: управление осуществляется пользователями

* Смарт-контракты: обеспечивают безопасность и прозрачность транзакций

* Низкие комиссии: благодаря использованию технологии блокчейн

* Конфиденциальность: защита пользовательских данных

* Цифровая идентификация: открывает доступ к банковским услугам

Партнеры проекта

WMT сотрудничает с крупными компаниями:

* Bancor Network — для конвертации в другие криптовалюты

* ChainLink — для обеспечения смарт-контрактов

* Switcheo — для торговли на децентрализованной бирже

Применение WMT

Основные функции токена:

* Оплата мобильных приложений и внутриигровых покупок

* Стимулирование держателей токенов и операторов узлов

* Получение вознаграждений за стейкинг

* Участие в управлении сетью

Экономическая модель

* Комиссии за транзакции: выплачиваются операторам узлов

* Вознаграждения: 29% от общего предложения выделяется на вознаграждения

* Инфляция: постепенно снижается для обеспечения баланса между риском и вознаграждением

Техническая инфраструктура

Платформа использует три типа узлов:

* Земные узлы: для аутентификации и связи

* Воздушные узлы: для покрытия и подключения к интернету

* Эфирные узлы: для связи с традиционными операторами

Экологические преимущества

Проект использует:

* Возобновляемые источники энергии

* Солнечные батареи

* Экономичную архитектуру сети

World Mobile Token представляет собой инновационное решение, направленное на обеспечение глобального доступа к интернету и создание более справедливой телекоммуникационной экосистемы.

Что такое USDT

23 августа 2025 в 17:19 - Интернет - Нет комментариев

Что такое USDT (Tether)

USDT (Tether USD) — это стабильная криптовалюта (стейблкоин), стоимость которой привязана к доллару США в соотношении 1:1. Это один из самых популярных стейблкоинов в мире.

Принцип работы

* Эмитент — компания Tether Limited (Гонконг), которая обеспечивает каждую единицу USDT одним долларом США на своих счетах

* Выпуск токенов происходит только при поступлении реальных денег от покупателей

* Добыть или майнить USDT невозможно

* Курс практически всегда равен 1 доллару США

Где используется USDT

* Криптовалютная торговля — используется как стабильная валюта для трейдинга

* Денежные переводы — быстрые международные переводы без банковских ограничений

* Инвестиции — хранение средств с возможностью получения процентов

* Оплата товаров и услуг — прием в некоторых зарубежных магазинах

Преимущества USDT

* Стабильность курса по сравнению с другими криптовалютами

* Высокая скорость транзакций

* Широкая доступность на криптобиржах и обменниках

* Прозрачность — эмитент публикует отчеты о резервах

* Ликвидность — легко купить и продать

Риски и недостатки

* Отсутствие прямого доступа к резервам эмитента

* Отсутствие государственного регулирования

* Неполная анонимность операций

* Отсутствие правовой защиты для пользователей

* Риск потери доступа к кошельку без возможности восстановления

Практическое применение

USDT активно используется в криптовалютной среде для:

* Обмена на другие криптовалюты

* Сохранения средств при высокой волатильности рынка

* Международных переводов

* Оплаты товаров и услуг у некоторых продавцов

* Инвестирования в DeFi-проекты

Важно помнить, что, как и с любыми криптовалютами, при работе с USDT необходимо тщательно оценивать риски и проявлять должную осмотрительность.

Что такое Payeer

23 августа 2025 в 12:14 - Интернет - Нет комментариевЧто такое Payeer

Payeer — это универсальная электронная платежная система, которая работает с 2007 года и предоставляет пользователям широкий спектр финансовых услуг для управления деньгами онлайн.

Основные возможности

* Переводы средств между пользователями в различных валютах (доллары США, евро, российские рубли)

* Пополнение баланса через банковские карты, электронные кошельки и криптовалюты

* Обмен валют внутри системы по выгодным курсам

* Криптовалютные операции с Bitcoin, Ethereum, Litecoin, Dash, Ripple и другими

* Вывод средств на банковские карты и другие платежные системы

Преимущества системы

* Высокая скорость проведения транзакций

* Низкие комиссии за большинство операций (например, за P2P переводы — всего 0,5%)

* Широкий выбор платежных инструментов (более 30 валют)

* Высокий уровень безопасности с двухфакторной аутентификацией

* Мобильное приложение для iOS и Android

* Круглосуточная поддержка пользователей

* Русскоязычный интерфейс

Как начать пользоваться

Для начала работы необходимо:

1. Зарегистрироваться на официальном сайте

2. Пройти верификацию личности

3. Настроить способы пополнения и вывода

Безопасность

Система обеспечивает защиту аккаунтов через:

* Двухфакторную аутентификацию

* Надежное шифрование данных

* Регулярный мониторинг подозрительной активности

Особенности для бизнеса

Payeer предлагает решения для предпринимателей:

* Прием платежей на сайте

* Международные переводы

* Мультивалютные операции

* Интеграция с различными платежными системами

Важно отметить, что для полноценного использования всех функций системы требуется пройти процедуру верификации личности. Это необходимо для повышения лимитов на операции и доступа к расширенным возможностям.

3proxy на Ubuntu 20.04 - Debian 11

2 августа 2025 в 18:10 - Интернет - Нет комментариев## Что такое 3proxy

**3proxy** — это бесплатный кроссплатформенный прокси-сервер, который позволяет организовать безопасный и анонимный доступ в интернет. Программа поддерживает работу как с Windows, так и с Linux/Unix системами.

### Основные возможности

* Поддержка различных типов прокси:

* HTTP/HTTPS-прокси для работы с браузерами

* SOCKS4/5 для любых протоколов и приложений

* **Гибкая настройка** с помощью конфигурационных файлов

* **Система авторизации** пользователей с разграничением прав доступа

* Ведение логов и мониторинг активности

* Ограничение скорости передачи данных

* Фильтрация по IP-адресам

### Преимущества использования

* **Высокая производительность** при минимальных системных требованиях

* **Универсальность применения** — от домашнего использования до корпоративных сетей

* **Простота настройки** через командную строку

* **Безопасность** благодаря шифрованию и аутентификации

* **Компактность** — занимает мало места на диске

### Сценарии применения

* Обеспечение анонимности в сети

* Доступ к заблокированным ресурсам

* Балансировка сетевой нагрузки

* Управление корпоративным трафиком

* Тестирование сетевых решений

* Организация безопасного доступа в интернет

### Системные требования

Для работы 3proxy необходим:

* Сервер с одним ядром процессора

* 1 ГБ оперативной памяти (работает и на 512 Мб)

* 5-10 ГБ свободного места на диске

* Стабильное интернет-соединение

* Доступ к командной строке с правами администратора

### Важные особенности

* Отсутствие графического интерфейса — настройка производится через конфигурационные файлы

* Возможность работы как в консольном, так и в фоновом режиме

* Поддержка шифрования трафика

* Возможность объединения нескольких прокси-серверов в цепочку

3proxy является отличным выбором для тех, кто ищет простой и надёжный прокси-сервер с широкими возможностями настройки и минимальными требованиями к ресурсам.

Итак запускаем, все команды из под root:

Установим необходимые пакеты для сборки

apt-get update

apt-get upgrade - это на всякий случай

apt update && apt install build-essential make -y

Скачиваем исходный код 3proxy с GitHub

git clone https://github.com/z3APA3A/3proxy.git

cd 3proxy

или так:

cd ~

wget --no-check-certificate https://github.com/z3APA3A/3proxy/archive/0.9.4.tar.gz

tar -xf 0.9.4.tar.gz

cd ~/3proxy-0.9.4

Собираем прокси-сервер:

make -f Makefile.Linux

После сборки создаём директорию и копируем бинарник:

mkdir -p /usr/local/3proxy/bin

cp ./bin/* /usr/local/3proxy/bin/

Создаём директорию и файл конфигурации:

mkdir -p /etc/3proxy

nano /etc/3proxy/3proxy.cfg

Пример конфигурации с поддержкой HTTP и SOCKS5:

nscache 65536

timeouts 1 5 30 60 180 1800 15 60

users <имя_пользователя>:CL:<пароль>

auth strong

allow <имя_пользователя>

proxy -p3128

socks -p1080

flush

Замените <имя_пользователя> во всех местах конфига и <пароль> на свои значения.

По остальным значениям:

nscache 65536 - Создаёт DNS-кэш на 65536 записей

timeouts 1 5 30 60 180 1800 15 60 - timeouts

t1 — На соединение с клиентом

t2 — На соединение к удалённому хосту

t3 — Бездействие между чтением запроса

t4— Ожидание ответа от удалённого хоста

t5 — Простой соединения

t6 — Keep-alive

t7 — Макс. время ожидания запроса

t8 — Макс. время ответа

auth strong — Указывает, что будет использоваться авторизация с логином и паролем.

allow <имя_пользователя> — Разрешает доступ пользователю <имя_пользователя>, указанному выше в конфиге.

proxy -p3128 — Запускает HTTP-прокси на порту 3128.

socks -p1080 — Запускает SOCKS5-прокси на порту 1080.

flush — Завершает конфигурацию.

Настройка автозапуска через systemd

Создаём systemd unit-файл:

nano /etc/systemd/system/3proxy.service

Добавляем содержимое:

[Unit]

Description=3proxy Proxy Server

After=network.target

[Service]

ExecStart=/usr/local/3proxy/bin/3proxy /etc/3proxy/3proxy.cfg

Restart=always

User=nobody

LimitNOFILE=512

[Install]

WantedBy=multi-user.target

Активируем и запускаем:

systemctl daemon-reexec

systemctl enable 3proxy

systemctl start 3proxy

Проверяем что сервис запустился:

systemctl status 3proxy

Успехов.

P.S.

### Основные порты прокси-серверов

**Порт 80** — стандартный порт для HTTP-трафика. Используется для обычного веб-сёрфинга без шифрования. Это базовый порт для HTTP-прокси.

**Порт 443** — порт для HTTPS-трафика. Обеспечивает защищённое соединение с шифрованием, часто используется для VPN и безопасной передачи данных.

**Порт 8080** — альтернативный порт для HTTP-трафика. Часто используется как запасной вариант, когда порт 80 занят или заблокирован.

**Порт 1080** — стандартный порт для SOCKS-прокси. SOCKS-прокси могут обрабатывать различные типы трафика, включая электронную почту и файловые передачи.

**Порт 3128** — порт для Squid-прокси. Squid — это популярный кэширующий прокси-сервер, который используется для оптимизации веб-трафика.

### Типы прокси и их порты

**HTTP-прокси** работают через порты 80, 8080 и 3128. Они предназначены для веб-трафика и могут выполнять кэширование, фильтрацию и контроль доступа.

**HTTPS-прокси** используют порт 443 для защищённого трафика. Обеспечивают шифрование данных между клиентом и прокси-сервером.

**SOCKS-прокси** работают через порт 1080. Они поддерживают различные типы трафика и не модифицируют данные, что делает их идеальными для сложных приложений.

### Дополнительные порты

**Порт 25** используется SMTP-прокси для работы с электронной почтой.

**Порт 8008** — ещё один альтернативный порт для HTTP-трафика.

### Практическое применение

При настройке прокси важно правильно указывать как IP-адрес, так и порт. Например, запись вида `192.168.1.1:8080` означает, что прокси-сервер находится по IP-адресу 192.168.1.1 и использует порт 8080 для коммуникации.

Выбор порта зависит от:

* Типа трафика (HTTP/HTTPS).

* Требуемого уровня безопасности.

* Наличия конфликтов с другими службами.

* Специфики используемого прокси-сервера.

Вы также можете использовать порты в диапазоне 49152–65535.

Они обозначены как «динамические порты» и никогда не будут назначены IANA, однако из-за этого они могут быть уже заняты другим программным обеспечением.

Правильное использование портов обеспечивает эффективную работу прокси-сервера и помогает избежать конфликтов в сети.

Количество Sitemap в robots.txt

6 июля 2025 в 14:12 - Интернет - Нет комментариев

## Количество Sitemap в robots.txt

**В файле robots.txt** можно указать неограниченное количество файлов Sitemap.xml. Это особенно актуально для крупных сайтов, где один файл может содержать большое количество страниц.

### Основные способы добавления

1. **Базовый вариант** - указание нескольких файлов напрямую:

```

Sitemap: https://site.ru/sitemap1.xml

Sitemap: https://site.ru/sitemap2.xml

Sitemap: https://site.ru/sitemap3.xml

```

2. **Для конкретного поисковика**:

```

User-agent: Yandex

Allow: /

Sitemap: https://site.ru/sitemap1.xml

Sitemap: https://site.ru/sitemap2.xml

```

### Важные ограничения

* По рекомендациям Google и Bing, один файл Sitemap не должен содержать более **50 000 URL**

* Максимальный размер несжатого файла - **50 МБ**

### Рекомендации по организации

1. При большом количестве страниц рекомендуется:

* Разбить Sitemap на несколько файлов

* Создать индексный файл Sitemap (sitemap_index.xml)

* Указать в robots.txt либо все файлы отдельно, либо индексный файл

2. Пример использования индексного файла:

```

Sitemap: https://site.ru/sitemap_index.xml

```

### Практические советы

* Размещайте директивы Sitemap в любом месте файла robots.txt - их расположение не влияет на работу

* Убедитесь, что все указанные файлы доступны и корректно работают

* Регулярно проверяйте актуальность указанных карт сайта

Adobe Systems

15 июня 2025 в 19:32 - Интернет - Нет комментариев

Adobe Systems — это транснациональная корпорация, основанная в декабре 1982 года американскими учёными Чарльзом Мэттью Гешке и Джоном Эдвардом Уорноком. Изначально они разработали язык программирования PostScript для описания точного положения, формы и размера объектов на текстовой странице, но компания Xerox отказалась выводить эту технологию на рынок. Поэтому Гешке и Уорнок создали Adobe Systems.

Основные факты о компании:

-

Штаб-квартира находится в Сан-Хосе (штат Калифорния, США).

-

Основные направления деятельности: разработка программного обеспечения для печати, издательского дела и графического дизайна.

-

Продукты компании включают:

-

Adobe Photoshop — для редактирования изображений;

-

Adobe Illustrator — для векторной графики и дизайна;

-

Adobe Premiere Pro — для редактирования видео;

-

Adobe Lightroom — для цветокоррекции фотографий;

-

Adobe InDesign — для вёрстки макетов;

-

Adobe Acrobat — для работы с PDF-документами.

-

-

В 2020-х годах компания перешла на модель подписки, при которой пользователи платят за доступ к программному обеспечению и его обновлениям на определённый период.

-

История успеха включает:

-

1986 год — проведение IPO на бирже Nasdaq;

-

1990 год — выпуск Adobe Photoshop;

-

2005 год — приобретение компании Macromedia;

-

2018 год — сокращение названия компании до Adobe.

-

В 2022 году Adobe объявила о прекращении поддержки Adobe Flash Player. На март 2022 года компания прекратила продажи своих продуктов в России и заблокировала доступ российских государственных СМИ к облачным сервисам Adobe, но позже разрешила продление лицензий.

На сегодняшний день Adobe — один из лидеров в области разработки IT-решений для бизнеса и творчества с годовой выручкой более 17 миллиардов долларов США.